Для додаткової безпеки, я хотів би обмежити доступ до мого Cisco SG300-10 перемикатися тільки на одну IP-адресу в моїй локальної підмережі. Після початкового налаштування мого нового комутатора кілька тижнів назад, я не був щасливий, знаючи, що будь-який підключений до моєї локальної мережі або WLAN може потрапити на сторінку входу, просто знаючи IP-адресу пристрою.

Я в кінцевому підсумку просіювання через 500 сторінок керівництво, щоб з'ясувати, як йти про блокування всіх IP-адрес, за винятком тих, які я хотів для доступу до управління. Після багато тестування і декілька постів на форумах Cisco, я зрозумів це! У цій статті я ознайомлюся з кроками для налаштування профілів доступу та правил профілів для вашого комутатора Cisco.

Примітка : Наступний метод, який я збираюся описати, також дозволяє обмежити доступ до будь-якої кількості включених служб на комутаторі. Наприклад, ви можете обмежити доступ до SSH, HTTP, HTTPS, Telnet або всіх цих послуг за IP-адресою.

Створити профіль і правила керування доступом

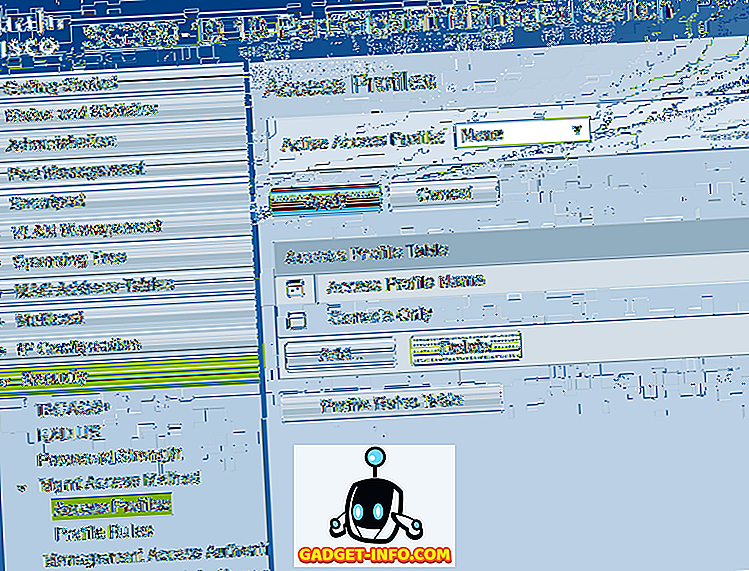

Щоб розпочати роботу, увійдіть у веб-інтерфейс для свого комутатора та розгорніть пункт Безпека, а потім розгорніть метод доступу Mgmt . Натисніть Профілі доступу .

Перше, що нам потрібно зробити, це створити новий профіль доступу. За замовчуванням ви маєте бачити лише консольний профіль. Крім того, у верхній частині ви побачите, що поруч із профілем активного доступу буде вибрано значення None . Як тільки ми створимо наш профіль і правила, нам доведеться вибрати тут ім'я профілю, щоб активувати його.

Тепер клацніть на кнопці Додати, і це повинно відкрити діалогове вікно, де ви зможете назвати новий профіль, а також додати перше правило для нового профілю.

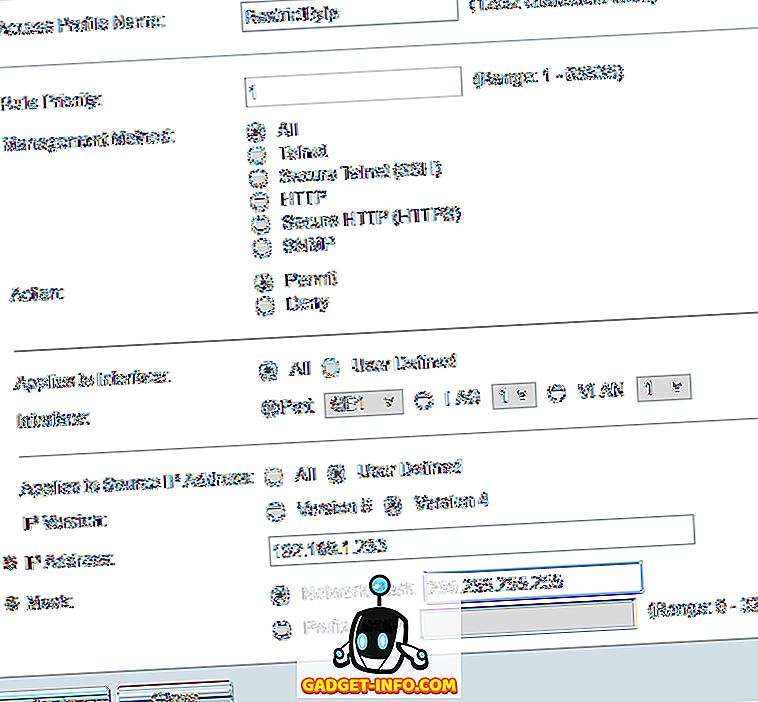

Угорі надайте своєму новому профілю ім'я. Усі інші поля відносяться до першого правила, яке буде додано до нового профілю. Для пріоритету правила потрібно вибрати значення від 1 до 65535. Спосіб працює в Cisco, що спочатку застосовується правило з найнижчим пріоритетом. Якщо вона не збігається, застосовується наступне правило з найнижчим пріоритетом.

У моєму прикладі я вибрав пріоритет 1, тому що я хочу, щоб це правило було оброблено першим. Це правило буде тією, яка дозволяє IP-адресою, який я хочу надати комутатору. У розділі Метод керування можна вибрати певну послугу або вибрати все, що обмежує все. У моєму випадку, я вибрав все, тому що я тільки SSH і HTTPS включений в будь-якому випадку, і я керувати обома службами з одного комп'ютера.

Зауважте, що якщо ви хочете захистити лише SSH і HTTPS, вам потрібно створити два окремих правила. Дія може бути заборонена або заборонена . Для мого прикладу я вибрав Permit, оскільки це буде для дозволеного IP. Далі ви можете застосувати це правило до певного інтерфейсу пристрою, або ви можете залишити його на All, так що він застосовується до всіх портів.

У розділі Застосовується до IP-адреси джерела потрібно вибрати пункт " Визначено користувачем", а потім вибрати версію 4, якщо ви не працюєте в середовищі IPv6, і в цьому випадку вам слід вибрати версію 6. Тепер введіть IP-адресу, якій буде дозволено доступ і введіть у масці мережі, яка відповідає всім відповідним бітам, які потрібно переглянути.

Наприклад, оскільки моя IP-адреса має 192.168.1.233, потрібно перевірити всю IP-адресу, і тому мені потрібна мережева маска 255.255.255.255. Якщо я хотів би, щоб правило застосовувалося до всіх на всій підмережі, то я б використовував маску 255.255.255.0. Це означає, що будь-хто з адресою 192.168.1.x буде дозволений. Це не те, що я хочу зробити, очевидно, але сподіваюся, що це пояснює, як використовувати маску мережі. Зверніть увагу, що маска мережі не є маскою підмережі для вашої мережі. Мережева маска просто говорить, які біти Cisco повинні дивитися при застосуванні правила.

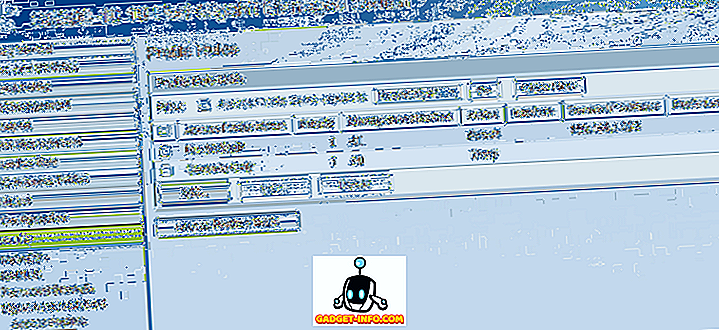

Натисніть кнопку Застосувати, і ви повинні мати новий профіль доступу та правило! Натисніть Правила профілю в меню зліва, і ви побачите нове правило, вказане вгорі.

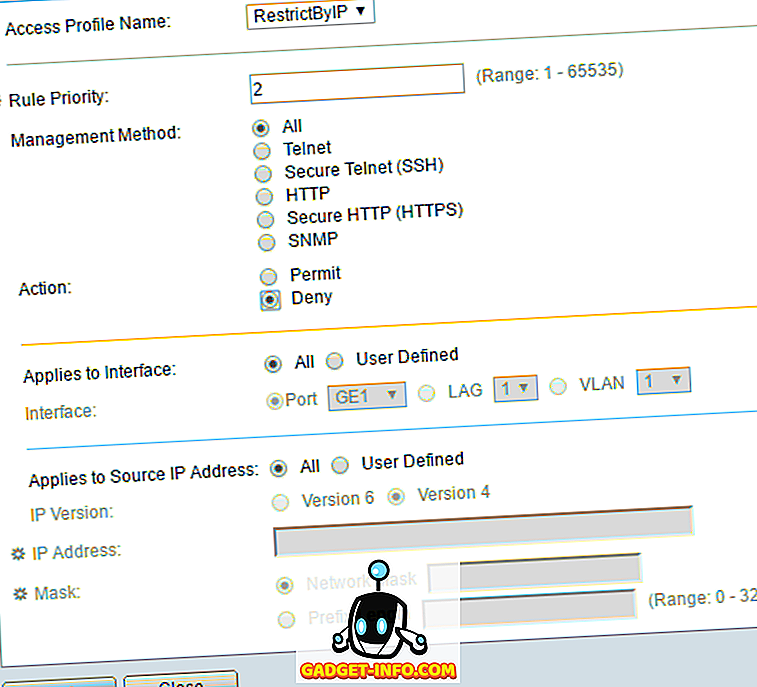

Тепер нам потрібно додати своє друге правило. Для цього натисніть кнопку Додати, яка відображається під таблицею правил профілю .

Друге правило дійсно просте. По-перше, переконайтеся, що ім'я профілю доступу - це те саме, що ми створили. Тепер ми просто надаємо правилу пріоритет 2 і вибираємо " Відхилити" для дії . Переконайтеся, що все інше встановлено на All . Це означає, що всі IP-адреси будуть заблоковані. Однак, оскільки наше перше правило буде оброблено першим, буде дозволено використовувати IP-адресу. Після підбору правила інші правила ігноруються. Якщо IP-адреса не відповідає першому правилу, вона прийде до другого правила, де вона буде збігатися і бути заблокованою. Приємно!

Нарешті, ми повинні активувати новий профіль доступу. Для цього поверніться до Профілів доступу і виберіть новий профіль у спадному списку у верхній частині (поруч із профілем активного доступу ). Переконайтеся, що клацніть Застосувати, і ви повинні добре йти.

Пам'ятайте, що конфігурація наразі зберігається лише у виконанні конфігурації. Переконайтеся, що ви перейдете до Адміністрування - Управління файлами - Копіювати / Зберегти конфігурацію, щоб скопіювати запущений конфігурацію до конфігурації запуску.

Якщо ви хочете дозволити більш ніж одному доступу до IP-адреси до комутатора, просто створіть інше правило, як перший, але надайте йому більш високий пріоритет. Також потрібно переконатися, що ви змінюєте пріоритет правила Deny, щоб він мав більш високий пріоритет, ніж усі правила дозволу . Якщо ви зіткнетеся з будь-якими проблемами або не можете змусити його працювати, не соромтеся розміщувати коментарі, і я спробую допомогти. Насолоджуйтесь!