Раніше я писав про те, як можна включити доступ SSH до комутатора Cisco, увімкнувши налаштування в інтерфейсі графічного інтерфейсу. Це чудово, якщо ви хочете отримати доступ до CLI комутатора через зашифроване з'єднання, але він все ще спирається тільки на ім'я користувача та пароль.

Якщо ви використовуєте цей комутатор у високочутливій мережі, яка має бути дуже безпечною, ви можете розглянути можливість активації аутентифікації відкритим ключем для вашого з'єднання SSH. Насправді для забезпечення максимальної безпеки можна ввімкнути ім'я користувача / пароль і аутентифікацію відкритого ключа для доступу до вашого комутатора.

У цій статті я покажу вам, як увімкнути аутентифікацію відкритого ключа на комутаторі SG300 Cisco і як генерувати пари публічних і приватних ключів за допомогою puTTYGen. Потім я покажу вам, як увійти, використовуючи нові ключі. Крім того, я покажу вам, як налаштувати його так, щоб можна було використовувати лише ключ для входу в систему або змусити користувача ввести ім'я користувача та пароль разом із закритим ключем.

Примітка : Перш ніж розпочати роботу з цим підручником, переконайтеся, що ви вже увімкнули службу SSH на комутаторі, про що я згадував у попередній статті, пов'язаній вище.

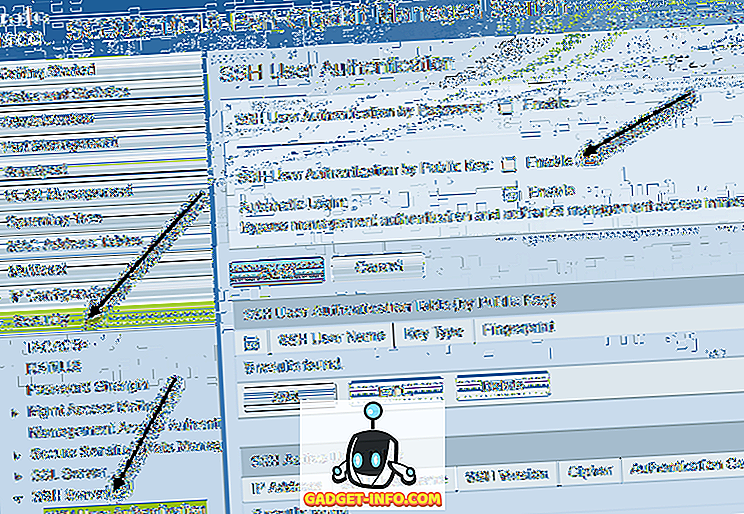

Увімкніть автентифікацію користувача SSH публічним ключем

Загалом, процес отримання аутентифікації відкритим ключем для роботи з SSH є простим. У нашому прикладі я покажу вам, як увімкнути функції за допомогою веб-інтерфейсу. Я намагався використовувати інтерфейс CLI, щоб дозволити аутентифікацію відкритого ключа, але він не прийме формат для мого приватного ключа RSA.

Після того, як я отримаю цю роботу, я оновлю цю посаду командами CLI, які допоможуть виконати те, що ми зробимо зараз через GUI. По-перше, клацніть на Security, потім на SSH Server і нарешті на SSH User Authentication .

У правій частині вікна перейдіть і встановіть прапорець Увімкнути поруч із SSH-аутентифікацією користувачів публічним ключем . Натисніть кнопку Застосувати, щоб зберегти зміни. Не перевіряйте кнопку Увімкнути поруч із Автомат .

Тепер потрібно додати ім'я користувача SSH. Перш ніж потрапити в додавання користувача, спочатку потрібно створити загальний і приватний ключ. У цьому прикладі ми будемо використовувати puTTYGen, яка є програмою, що поставляється з puTTY.

Створити приватні та публічні ключі

Щоб генерувати ключі, спочатку відкрийте функцію puTTYGen. Ви побачите порожній екран, і вам не доведеться змінювати будь-які налаштування за замовчуванням, показаним нижче.

Натисніть кнопку " Створити", а потім перемістіть мишу навколо порожньої області, доки індикатор не перейде поперек.

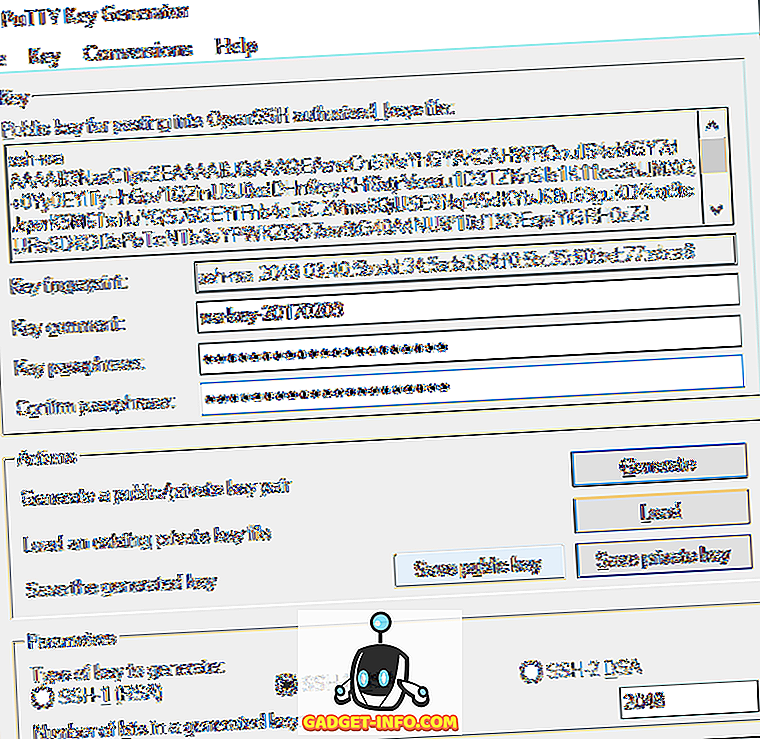

Після створення ключів потрібно ввести парольну фразу, яка в основному схожа на пароль, щоб розблокувати ключ.

Дуже добре використовувати довгу парольну фразу, щоб захистити ключ від атак нападу. Після того, як ви двічі ввели парольну фразу, натисніть кнопку Зберегти відкритий ключ і Зберегти приватний ключ . Переконайтеся, що ці файли зберігаються в безпечному місці, бажано в зашифрованому контейнері, який вимагає пароль для відкриття. Перевірте мій пост, використовуючи VeraCrypt, щоб створити зашифрований том.

Додати користувача та ключ

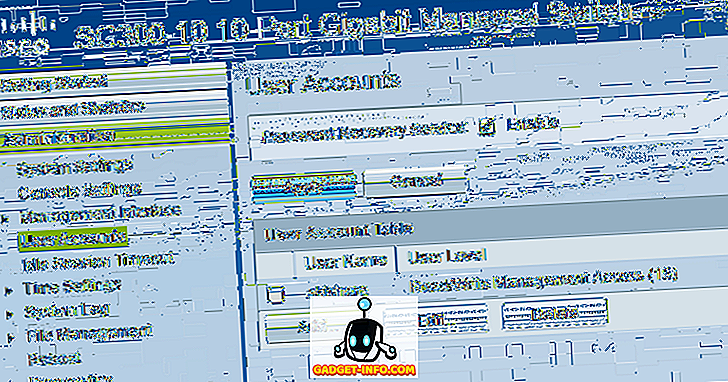

Тепер повернімося до екрану автентифікації користувача SSH, на якому ми були раніше. Тут можна вибрати один з двох варіантів. По-перше, перейдіть до пункту Адміністрація - облікові записи користувачів, щоб дізнатися, які облікові записи у вас є для входу.

Як ви бачите, у мене є один акаунт, який називається akishore для доступу до мого комутатора. Наразі я можу використовувати цей обліковий запис для доступу до веб-інтерфейсу та інтерфейсу користувача. Повернувшись на сторінку автентифікації користувача SSH, користувач, якого потрібно додати до таблиці автентифікації користувача SSH (за допомогою відкритого ключа), може бути тим же самим, що й у розділі " Адміністрування - облікові записи користувачів" або інший.

Якщо ви обираєте одне і те ж ім'я користувача, ви можете позначити кнопку Увімкнути під автоматичним входом, а коли ви ввійдете в комутатор, вам просто потрібно буде ввести ім'я користувача та пароль для приватного ключа, і ви увійдете в систему .

Якщо ви вирішили вибрати інше ім'я користувача, то ви отримаєте запит, де ви повинні ввести ім'я користувача та пароль приватного ключа SSH, і тоді вам доведеться ввести своє звичайне ім'я користувача та пароль (перелічені під Admin - Accounts) . Якщо ви хочете отримати додаткову безпеку, використовуйте інше ім'я користувача, інакше просто назвіть його таким же, як і поточний.

Натисніть кнопку Додати і з'явиться вікно Додати користувача SSH .

Переконайтеся, що для параметра Key Type ( Тип ключа ) встановлено значення RSA, а потім відкрийте загальнодоступний ключовий файл SSH, який раніше було збережено, використовуючи програму, наприклад, Notepad. Скопіюйте весь вміст і вставте його у вікно відкритого ключа . Натисніть " Застосувати", а потім " Закрити", якщо ви отримаєте повідомлення " Успіх" у верхній частині.

Вхід за допомогою приватного ключа

Тепер все, що потрібно зробити, це ввійти, використовуючи наш закритий ключ і пароль. На даний момент, коли ви намагаєтеся увійти, потрібно ввести облікові дані два рази: один раз для закритого ключа і один раз для звичайного облікового запису користувача. Після того, як ми ввімкнемо автоматичний вхід, потрібно просто ввести ім'я користувача та пароль для приватного ключа, і ви будете в.

Відкрийте ПУТТИ і введіть IP-адресу вашого комутатора у вікні Ім'я хоста, як звичайно. Проте, цього разу нам потрібно також завантажити приватний ключ до puTTY. Для цього розгорніть Connection, потім розгорніть SSH, а потім клацніть Auth .

Клацніть на кнопці Browse (Огляд) у файлі Private key (Приватний ключ) для автентифікації та виберіть файл приватного ключа, який ви раніше зберегли. Тепер натисніть кнопку Відкрити, щоб підключитися.

Перший запит буде вхідним, і це має бути ім'я користувача, додане під SSH-користувачів. Якщо ви використовували те ж ім'я користувача, що й основний обліковий запис користувача, то це не має значення.

У моєму випадку я використовував акашор для обох облікових записів користувачів, але використовував різні паролі для приватного ключа та для мого основного облікового запису користувача. Якщо хочете, ви також можете зробити паролі те ж саме, але немає сенсу робити це, особливо якщо ви ввімкнете автоматичний вхід.

Тепер, якщо ви не хочете подвійного входу, щоб потрапити в комутатор, встановіть прапорець Увімкнути поруч із Автоматичним входом на сторінці аутентифікації користувача SSH .

Коли це буде увімкнено, тепер вам просто потрібно буде ввести облікові дані для користувача SSH, і ви будете входити в систему.

Це трохи складніше, але має сенс, коли ви граєте з ним. Як я вже згадував раніше, я також пишу команди CLI, як тільки я зможу отримати приватний ключ у належному форматі. Дотримуючись інструкцій тут, доступ до вашого комутатора через SSH тепер має бути набагато безпечнішим. Якщо у вас виникли проблеми або виникли запитання, напишіть у коментарях. Насолоджуйтесь!

![BlueStacks не працює на macOS Mojave: Ось альтернатива, яку ви можете використовувати [Updated]](https://gadget-info.com/img/alternative/805/bluestacks-not-working-macos-mojave-8.jpg)