Кілька місяців тому я придбав 10-портовий Gigabit Ethernet керований комутатор Cisco SG300, і це була одна з найкращих інвестицій для моєї невеликої домашньої мережі. У комутаторах Cisco є багато функцій і параметрів, які можна налаштувати для детального керування мережею. З точки зору безпеки, їх продукція виділяється.

З урахуванням сказаного, дуже цікаво, як незахищений перемикач Cisco свіжий з коробки. Коли ви підключаєте його, він або захоплює IP-адресу з DHCP-сервера, або призначає собі IP-адресу (зазвичай 192.168.1.254) і використовує Cisco для імені користувача і пароля. Yikes!

Оскільки більшість мереж використовують ідентифікатор мережі 192.168.1.x, ваш комутатор повністю доступний будь-кому в мережі. У цій статті я розповім про п'ять кроків, які потрібно виконати після підключення комутатора. Це забезпечить безпеку та налаштування пристрою належним чином.

Примітка: Ця стаття призначена для користувачів домашнього або малого офісу, які є новими для комутаторів Cisco. Якщо ви Cisco інженер, ви збираєтеся знайти все це дуже спрощено.

Крок 1 - змінити ім'я користувача та пароль за промовчанням

Це, очевидно, перший крок і найважливіший. Після входу в комутатор розгорніть пункт Адміністрація, а потім клацніть Облікові записи користувачів .

Перше, що ви хочете зробити, це додати інший обліковий запис користувача, щоб ви могли видалити оригінальний обліковий запис користувача Cisco. Переконайтеся, що ви надаєте новому обліковому запису повний доступ, який є засобом керування читанням / записом (15) у мові Cisco. Використовуйте надійний пароль, а потім вийдіть із облікового запису Cisco і ввійдіть, використовуючи новий обліковий запис. Тепер ви зможете видалити обліковий запис за умовчанням.

Можливо, це також гарна ідея, щоб увімкнути службу відновлення пароля, лише у випадку, якщо ви забудете пароль, який ви встановили. Для скидання пароля вам потрібен консольний доступ до пристрою.

Крок 2 - Призначення статичної адреси IP

За замовчуванням комутатор має статичну IP-адресу вже, але якщо ні, то слід вручну встановити її. Це також буде необхідно, якщо ви не використовуєте ідентифікатор мережі 192.168.1. Для цього розгорніть Адміністрування - Інтерфейс керування - Інтерфейс IPv4 .

Виберіть пункт Статичний для типу IP-адреси та введіть статичну IP-адресу. Це також полегшить керування комутатором. Якщо ви знаєте шлюз за промовчанням для вашої мережі, додайте його також під адміністративним шлюзом за промовчанням .

Варто також відзначити, що IP-адреса призначена для інтерфейсу віртуальної локальної мережі, тобто ви можете отримати доступ до пристрою за допомогою IP-адреси незалежно від того, який порт підключений до комутатора, доки ці порти призначені для керування VLAN, вибраного вгорі . За замовчуванням це VLAN 1 і всі порти за замовчуванням у VLAN 1.

Крок 3 - Оновлення прошивки

Так як мій дешевий маршрутизатор Netgear може перевірити Інтернет для оновлення програмного забезпечення і автоматично завантажувати і встановлювати його, ви думаєте, фантазії Cisco перемикач може зробити те ж саме. Але ви помилитеся! Це, ймовірно, з міркувань безпеки, чому вони цього не роблять, але це все ще дратує.

Щоб оновити комутатор Cisco з новим програмним забезпеченням, потрібно завантажити його з веб-сайту Cisco, а потім завантажити на комутатор. Крім того, потрібно змінити активне зображення на нову версію прошивки. Мені дуже подобається ця функція, оскільки вона забезпечує трохи захисту, якщо щось піде не так.

Щоб знайти нову прошивку, просто переконайтеся у вашій моделі комутатора зі словом firmware в кінці. Наприклад, у моєму випадку я просто гуглів прошивку Cisco SG300-10.

Я буду писати ще одну статтю про те, як оновити прошивку для маршрутизатора Cisco, оскільки є кілька речей, які ви хочете знати, перш ніж робити це.

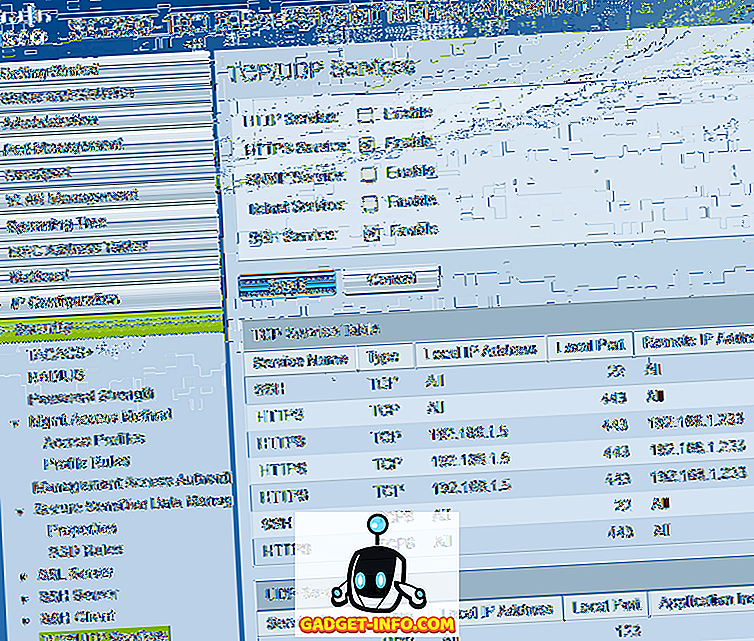

Крок 4 - Налаштування безпечного доступу

Наступний крок, який я рекомендую, - це дозволити лише безпечний доступ до вашого комутатора. Якщо ви є командним рядком pro, ви дійсно повинні вимкнути веб-графічний інтерфейс взагалі і включити тільки SSH доступ. Однак, якщо вам потрібен графічний інтерфейс, вам слід встановити принаймні HTTPS, а не HTTP.

Ознайомтеся з моїм попереднім повідомленням про те, як увімкнути SSH-доступ для вашого комутатора, а потім увійти, використовуючи інструмент, як puTTY. Щоб забезпечити ще більшу безпеку, можна включити аутентифікацію відкритого ключа за допомогою SSH і ввійти за допомогою закритого ключа. Ви також можете обмежити доступ до інтерфейсу керування за допомогою IP-адреси, про яку я пишу в майбутньому повідомленні.

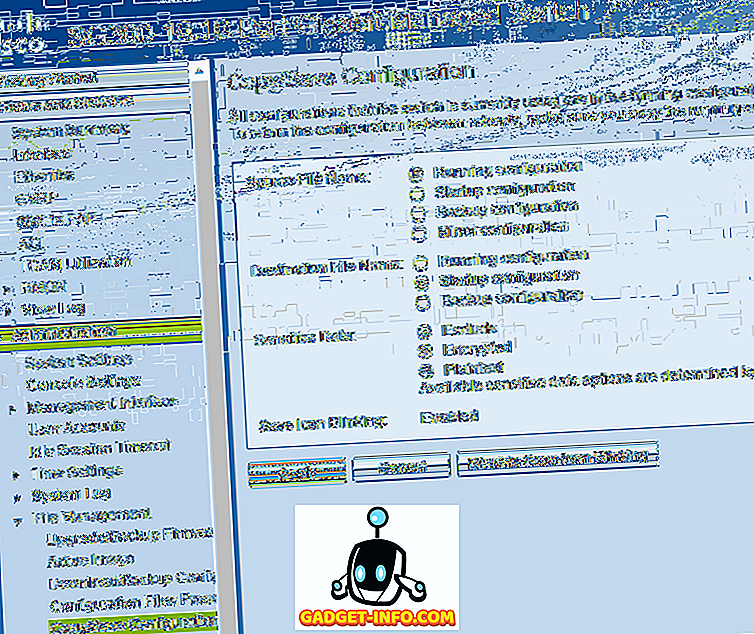

Крок 5 - Копіювання запущеної конфігурації до запуску Config

Останнє, до чого потрібно звикнути при використанні будь-якого пристрою Cisco, це копіювання запущеної конфігурації до конфігурації запуску. В основному, всі зміни, які ви робите, зберігаються тільки в ОЗУ, тобто при перезавантаженні пристрою всі налаштування будуть втрачені.

Щоб постійно зберегти конфігурацію, потрібно скопіювати запущений конфігурацію в стартовий конфігурацію, остання з яких зберігається в NVRAM або в енергонезалежній оперативній пам'яті. Для цього розгорніть пункт Адміністрація, а потім Керування файлами, а потім натисніть Копіювати / Зберегти конфігурацію .

Параметри за замовчуванням повинні бути правильними, тому все, що вам потрібно зробити, це натиснути кнопку Застосувати . Знову ж таки, переконайтеся, що ви робите це в будь-який час, коли ви робите будь-які зміни у вашому комутаторі.

Це були деякі дійсно основні кроки налаштування для первинного налаштування та захисту комутатора. Я буду розміщувати більш просунуті підручники скоро з інших аспектів перемикача. Якщо у Вас виникли питання, не соромтеся коментувати. Насолоджуйтесь!