Кібер-злочини були на підйомі пізніше, з атаками-вимогами (WannaCry, NotPetya), зламаними базами даних (Equifax, Sony, Yahoo) і програмними бекдорами (Floxif / CCleaner, ShadowPad / NetSarang). Хоча масштаби та охоплення цих атак вражаючі, факт полягає в тому, що кібер-злочинці не обмежуються лише крадіжкою ваших даних, ідентичності чи грошей. Масштаби злочинів у віртуальному світі такі ж великі, як і в реальному світі, якщо не більше. Одним з видів кібер-атаки, який був у центрі уваги пізніше, є DDoS, або розподілений відмова в обслуговуванні, який часто розділяв хакерське співтовариство з білих капелюхів протягом багатьох років. Разом з провідним постачальником сервісів CDN Cloudflare, який оголошує про безкоштовну захист від DDoS для всіх своїх клієнтів, знову почалася багаторічна дискусія про «етичні» DDoS проти зловмисних DDoS, причому обидві сторони виступали в повній підтримці своїх аргументів. З дебатами про DDoS-атаки, що вирують у всьому Інтернеті, давайте детально розглянемо це явище сьогодні, намагаючись не тільки більше дізнатися про неї, але й спробувати зрозуміти, чому хакісти і групи пропаганди вільної мови продовжують невдачу в зусилля щодо досягнення консенсусу в першу чергу:

Що таке DDoS і як це працює?

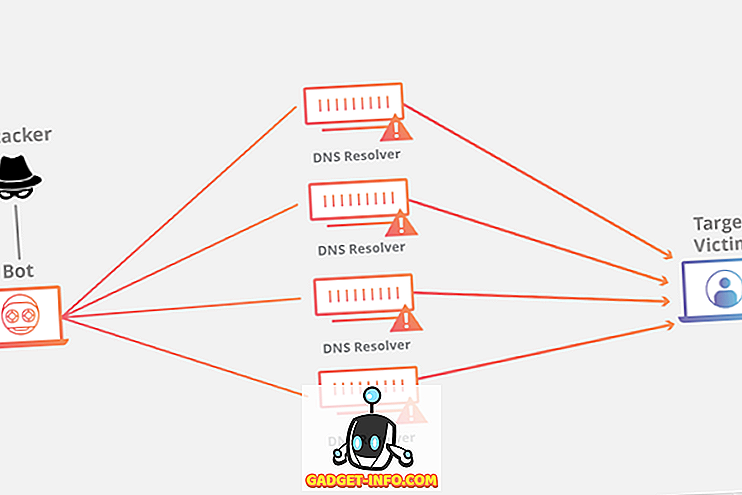

У найпростіших термінах атака розподіленого відмови в обслуговуванні (DDoS) - це спроба штучно порушити нормальне функціонування сайту або мережі, заполонивши цільовий сервер переважною кількістю трафіку, який або сповільнює, або припиняє роботу мережі . Це досягається шляхом використання декількох скомпрометованих систем як частини того, що відомо як "ботнет", який може включати будь-який мережевий пристрій, включаючи, але не обмежуючись, комп'ютери, смартфони та пристрої IoT. Хакери з чорною капелюхом, а також хактивісти використовують різні складні інструменти для виконання цих атак, не тільки затоплюючи цільові сервери з надмірним обсягом трафіку, але й використовуючи більш тонкі та важкодоступні методи інфільтрації, спрямовані на критичну мережеву безпеку. інфраструктури, такі як брандмауери та IDS / IPS (система виявлення / попередження вторгнень).

Що таке DoS і як це відрізняється від DDoS?

Атаки відмови в обслуговуванні (DoS) - це саме те, що воно звучить так, як це запобігає доступу законних користувачів до цільових серверів, систем або інших мережевих ресурсів. Як і у випадку з DDoS атаками, особа або особи, які здійснюють таку атаку, зазвичай затоплюють цільову інфраструктуру з надзвичайно великим обсягом зайвих запитів, щоб завалити її ресурси, тим самим ускладнюючи або навіть неможливе для постраждалої мережі або система для реагування на справжні запити на обслуговування. Для кінцевого користувача ефекти DoS не зовсім відрізняються від ефектів DDoS, але на відміну від попередніх, які зазвичай використовують одну машину і єдине підключення до Інтернету для здійснення атаки, останній використовує декілька скомпрометованих пристроїв для заповнення цільової мети., що робить його неймовірно важко виявити і запобігти.

Які різні види DDoS-атак?

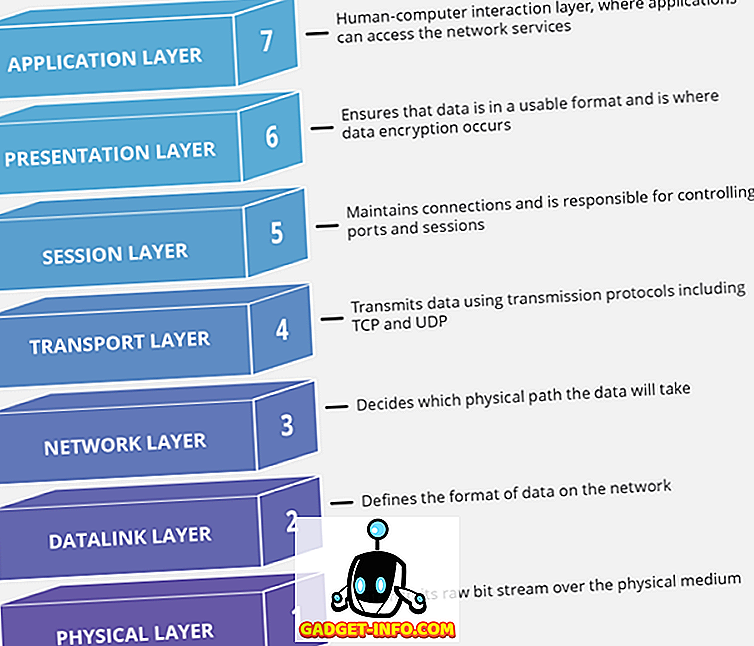

Як згадувалося раніше, як кібер-злочинці, так і хактивісти використовують безліч векторів атаки для здійснення своїх DDoS-атак, але величезна більшість цих атак в більшості випадків підпадає під три великі категорії: об'ємні або пропускні атаки, атаки по протоколу або Атаки вичерпання держави, і атаки на рівні програми або атаки рівня 7. Усі ці атаки націлені на різні компоненти мережного підключення, що складається з 7 різних шарів, як показано на зображенні нижче:

1. Об'ємні атаки або напади пропускної здатності

Вважається, що ці типи атак складають більше половини всіх DDoS-атак, що проводяться в усьому світі щороку. Існують різні типи об'ємних атак, причому найпоширенішим є потік протоколу користувальницьких дейтаграм (UDP), коли зловмисник посилає велику кількість UDP-пакетів до випадкових портів на віддаленому хості, що призводить до того, що сервер неодноразово перевіряє та реагує на неавтоматичні порти -існуючих додатків, що робить його невідповідним до законного трафіку. Аналогічні результати можуть бути досягнуті також затопленням сервера жертв за допомогою ICMP (протокол Internet Control Message Protocol) ехо-запитів від декількох IP-адрес, які часто підробляються. Цільовий сервер намагається добросовісно реагувати на кожен з цих фіктивних запитів, зрештою перевантажений і не здатний реагувати на справжні запити ICMP. Об'ємні атаки вимірюються в бітах в секунду (Bps).

2. Протокольні атаки або напади на виснаження держави

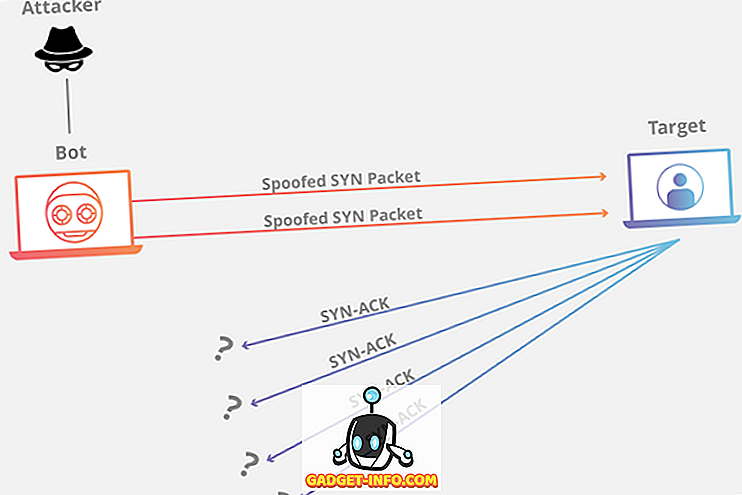

Атаки протоколів, також відомі як атаки на вичерпання стану, використовують ємність таблиці станів з'єднання не тільки серверів веб-додатків, але й інших компонентів інфраструктури, включаючи проміжні ресурси, такі як балансування навантаження і брандмауери. Ці типи атак називаються "атаками протоколу", оскільки вони спрямовані на слабкі місця в шарах 3 і 4 стека протоколу для досягнення своєї мети. Навіть найсучасніші комерційні пристрої, спеціально розроблені для підтримки стану на мільйонах з'єднань, можуть бути сильно постраждали від атак протоколу. Одним з найвідоміших атак протоколів є "SYN flood", який використовує "тристоронній механізм рукостискання" в TCP. Як це працює, хост посилає потік пакетів TCP / SYN, часто з підробленою адресою відправника, для того, щоб споживати достатньо ресурсів сервера, щоб зробити це практично неможливим для отримання законних запитів. Інші типи атак протоколів включають в себе Ping of Death, DDUS Smurf і фрагментарні атаки пакетів. Ці типи атак вимірюються в пакетах в секунду (Pps).

3. Напади прикладного рівня або атаки рівня 7

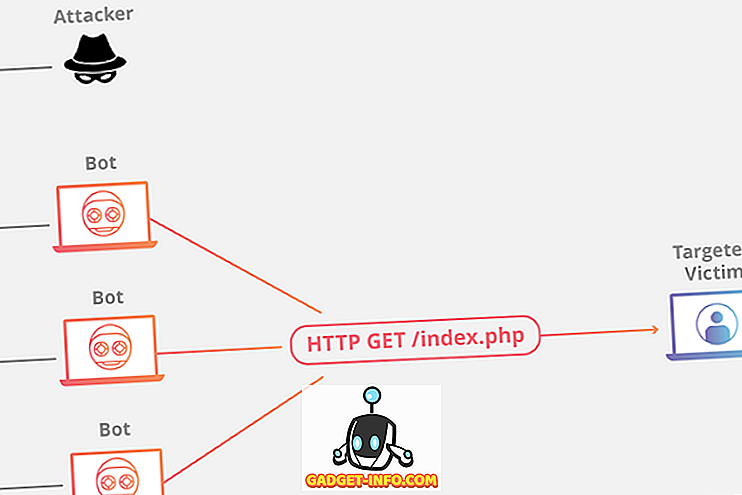

Атаки шарів прикладних програм, які часто називаються атаками шару 7 у зв'язку з 7-м шаром режиму OSI, націлюються на шар, на якому генеруються веб-сторінки для доставки користувачам, які надсилають HTTP-запити. Різні типи атак шару-7 включають сумнозвісну атаку « Slowloris », коли зловмисник посилає велику кількість HTTP-запитів «повільно» до цільового сервера, але не виконуючи жодного запиту. Зловмисник продовжуватиме надсилати додаткові заголовки на невеликі проміжки часу, тим самим змушуючи сервер зберігати відкрите з'єднання для цих нескінченних HTTP-запитів, зрештою забираючи достатньо ресурсів, щоб система не відповідала на дійсні запити. Іншою популярною атакою на рівні 7 є атака HTTP Flood, за допомогою якої велика кількість фальшивих запитів HTTP, GET або POST заповнюють цільовий сервер протягом короткого проміжку часу, що призводить до відмови в обслуговуванні для законних користувачів. Оскільки атак прикладного рівня зазвичай включає відправлення неприродно високого обсягу запитів до цільового сервера, вони вимірюються в запитах на секунду (Rps).

На додаток до одновекторних атак, описаних вище, існують також багатовекторні атаки, які орієнтовані на системи та мережі з декількох різних напрямків одночасно, тим самим ускладнюючи для мережевих інженерів загальні стратегії проти DDoS-атак. Одним з таких прикладів багатовекторної атаки є те, коли зловмисник об'єднує підсилення DNS, яке спрямоване на рівні 3 і 4, за допомогою HTTP Flood, який орієнтується на рівень 7.

Як захистити вашу мережу від нападу DDoS

Оскільки більшість DDoS-атак працюють, переважаючи цільовий сервер або мережу з трафіком, перше, що потрібно зробити для пом'якшення DDoS-атак, - це розрізнення справжнього трафіку та шкідливого трафіку . Проте, як і слід було очікувати, все не так просто, враховуючи високу різноманітність, складність і складність цих атак. У такому випадку захист мережі від останніх і найскладніших DDoS-атак вимагає від інженерів мережі ретельно розроблених стратегій, щоб не викидати дитину з водою. Оскільки зловмисники намагатимуться зробити все можливе, щоб їхній зловмисний трафік здавався нормальним, спроби пом'якшення, які передбачають обмеження всього трафіку, обмежують чесний трафік, тоді як більш дозволений дизайн дозволить хакерам легше обійти контрзаходи. У такому випадку доведеться прийняти багаторівневе рішення для досягнення найбільш ефективного рішення.

Однак, перш ніж ми зможемо отримати технічні відомості, нам потрібно зрозуміти, що оскільки більшість DDoS-атак в ці дні припускали так чи інакше вимикати смуги комунікацій, одна з очевидних речей - захистити себе і свою мережу більш надмірною: пропускна спроможність та більше серверів розповсюджуються на декілька центрів обробки даних у різних гео-локаціях, що також здійснюється як страховка від стихійних лих тощо.

Ще одна важлива річ - дотримуватися найкращих практик галузі, коли йдеться про DNS-сервери. Позбавлення від відкритих резольверів - це один з найважливіших перших кроків у захисті від DDoS, адже який сайт є корисним, якщо ніхто не може вирішити ваше доменне ім'я? У такому випадку потрібно вийти за межі звичайної установки подвійного DNS-сервера, яку більшість реєстраторів доменних імен надають за замовчуванням. Багато компаній, у тому числі більшість провідних постачальників послуг CDN, також пропонують розширену захист DNS за допомогою надлишкових DNS-серверів, які захищені за тими самими типами балансування навантаження, що і ваш веб-ресурс.

Хоча більшість сайтів і блогів передають хостинг третім сторонам, деякі вибирають свої власні дані і керують своїми мережами. Якщо ви належите до цієї групи, деякі з основних, але важливих галузевих практик, які потрібно дотримуватися, включають створення ефективного брандмауера та блокування ICMP, якщо вам це не потрібно. Також переконайтеся, що всі ваші маршрутизатори скидають небажані пакети . Ви також повинні зв’язатися зі своїм провайдером, щоб перевірити, чи можуть вони допомагати блокувати трафік для вас. Умови та положення будуть відрізнятися від одного постачальника послуг Інтернету до іншого, тому потрібно перевірити, чи вони надають такі послуги для підприємств, з їхніми операційними центрами мережі. Загалом, нижче наведено деякі кроки, які постачальники CDN, провайдери та адміністратори мережі часто використовують для пом'якшення DDoS-атак:

Маршрутизація чорної дірки

Маршрутизація чорних отворів, або Blackholing, є одним з найефективніших способів пом'якшення DDoS-атаки, але вона повинна бути реалізована тільки після належного аналізу мережевого трафіку і створення суворого критерію обмеження, оскільки це може призвести до "blackhole" або маршрутизації вхідний трафік на нульовий маршрут (blackhole) незалежно від того, чи є його справжньою або шкідливою. Це буде технічно обійти DDoS, але зловмисник виконає свою мету зірвати мережевий трафік.

Обмеження швидкості

Іншим методом, який часто використовується для пом'якшення DDoS-атак, є "Обмеження швидкості". Як випливає з назви, він передбачає обмеження кількості запитів, які сервер буде приймати протягом заданого часового кадру . Це корисно для зупинки веб-скреперів від крадіжки вмісту та для пом'якшення спроб входу в грубу силу, але його потрібно використовувати разом з іншими стратегіями, щоб мати змогу ефективно обробляти DDoS-атаки.

Брандмауер веб-додатків (WAF)

Незважаючи на те, що не достатньо само по собі, зворотні проксі та WAF є одними з перших кроків, які необхідно вжити для пом'якшення різноманітних загроз, а не тільки DDoS. WAF допомагають захистити цільову мережу від атак шару 7 шляхом фільтрації запитів, заснованих на ряді правил, що використовуються для ідентифікації інструментів DDoS, але він також дуже ефективний у захисті серверів від SQL-ін'єкцій, крос-сайт сценаріїв і крос-сайт підробки.

Дифузія мережі Anycast

Мережі доставки контенту (CDN) часто використовують мережі Anycast як ефективний спосіб пом'якшення DDoS-атак. Система працює, перенаправляючи весь трафік, призначений для мережі під атакою, до серії розподілених серверів у різних місцях, тим самим розкладаючи руйнівний ефект спроби DDoS-атаки.

Як Cloudflare пропонує завершити DDoS-атаки на добро з його безкоштовним DDoS захистом?

Одна з видатних мереж доставки контенту в світі, Cloudflare, нещодавно оголосила, що забезпечить захист від DDoS-атак не тільки своїм платним клієнтам, але і своїм вільним клієнтам, незалежно від розміру і масштабу атаки . Як і очікувалося, анонс, зроблений на початку тижня, створив досить гучний поштовх у промисловості, а також глобальних технологічних медіа, які зазвичай використовуються для CDN, включаючи Cloudflare, або витісняючи своїх клієнтів під нападів, або вимагаючи більше грошей від для подальшого захисту. Хоча жертвам досі доводилося боротися за себе, коли вони піддавалися атаці, обіцянка вільної, невстановленої захисту DDoS була тепло отримана блогами та підприємствами, чиї веб-сайти та мережі залишаються під постійною загрозою для публікації суперечливого змісту.

Незважаючи на те, що пропозиція Cloudflare є справді революційною, треба відзначити, що пропозиція безкоштовного, незамеженого захисту застосовується лише для атак рівня 3 та 4, а атаки з шаром 7 доступні лише для платних планів, які починаються від $ 20 на місяць.

Якщо вдасться, що пропозиція Cloudflare означатиме «хактівізм»?

Як і очікувалося, оголошення Cloudflare відродило дебати серед хактивістів та експертів з безпеки в Інтернеті про етичні хакери та свободу слова. Багато хактивістські групи, такі як Chaos Computer Club (CCC) і Anonymous, вже давно стверджують, що необхідно провести «цифрові протести» на сайтах і блогах, які поширюють ненависну пропаганду і фанатичні - часто насильницькі - ідеології. У такому випадку ці групи хакерів-активістів або хактивістів часто атакують сайти терористів, нео-нацистські блоги та дитячі порно-торговці з DDoS-атак, а останньою випадковою подією є блог «Щоденний шторм», який високо оцінив останні. вбивство правозахисника в Шарлоттсвіллі, штат Вірджинія, правого екстреміста.

Хоча деякі, такі, як генеральний директор Cloudflare Маттев Принс, та EFF (Electronic Frontier Foundation) критикували хактівістів за те, що вони намагалися заглушити свободу слова за допомогою DDoS-атак, прихильники хактівізму стверджують, що їхні цифрові протести проти огидних ідеологій нічим не відрізняються від заповнення міської площі чи проведення сидіння у напрямку руху "Occupy", що почався з відомого протесту Occupy Wall Street 17 вересня 2001 року, що привернуло увагу світової громадськості до зростання соціально-економічної нерівності у всьому світі.

Хоча деякі можуть стверджувати, що DDoS є інструментом для справжнього протесту, що дозволяє етичним хакерам діяти швидко проти терористів, фанатиків і педофілів, щоб знешкодити їх аморальний (і часто незаконний) вміст назавжди. Журналісти-розслідувачі та викривачі часто були об'єктами таких нападів у минулому, і лише минулого року веб-сайт журналіста з кібербезпеки Брайана Кребса був збитий масовою атакою DDoS, яка виміряла шалений 665 Гбіт на піку. . Раніше Кребс повідомляв про службу ізраїльського DDoS-оренди, яка називалася vDOS, що призвело до арешту двох ізраїльських громадян, і, як вважалося, цей напад був у відплату.

DDoS атаки та план Cloudflare, щоб зробити їх речі минулого

Незважаючи на сміливі твердження Cloudflare про те, що DDoS атакує річ у минулому, багато експертів стверджують, що технологічно неможливо зробити DDoS-атаки цілком застарілими на даному етапі. У той час як гігантські корпорації, такі як Facebook або Google, мають необхідні скорочення інфраструктури, щоб переконатися, що вони ніколи не страждають від таких атак, розширення такого захисту на кожному сайті під сонцем може стати викликом навіть для найбільших CDN. Однак принц стверджував, що Cloudflare здатний поглинати "все, що інтернет кидає на нас", так що тільки час покаже, чи DDoS атаки будуть передані в літопис історії назавжди, або якщо групи хактивістів зможуть обійти деякі з них. боротьби з насильством, ненавистю та несправедливістю.